L'opsec pour les grands garçons qui croient encore au père noël anonyme

Par BlueCtx

ps : s'il y a des fautes d'orthographe, je m'en excuse, je n'ai pas été très présent en cours de français lol…

--------------------------------------------------------------------------------------------------------------------

chapitre 1: le mythe de l'anonymat total, ou comment vous vous mentez à vous-mêmes ( surtout les gens sur discord ptdr )

lisez bien tout mes loulous, ce délire du 100% anonyme c'est pour les films de boule hollywoodiens où le hacker tape trois touches et hack la planète.

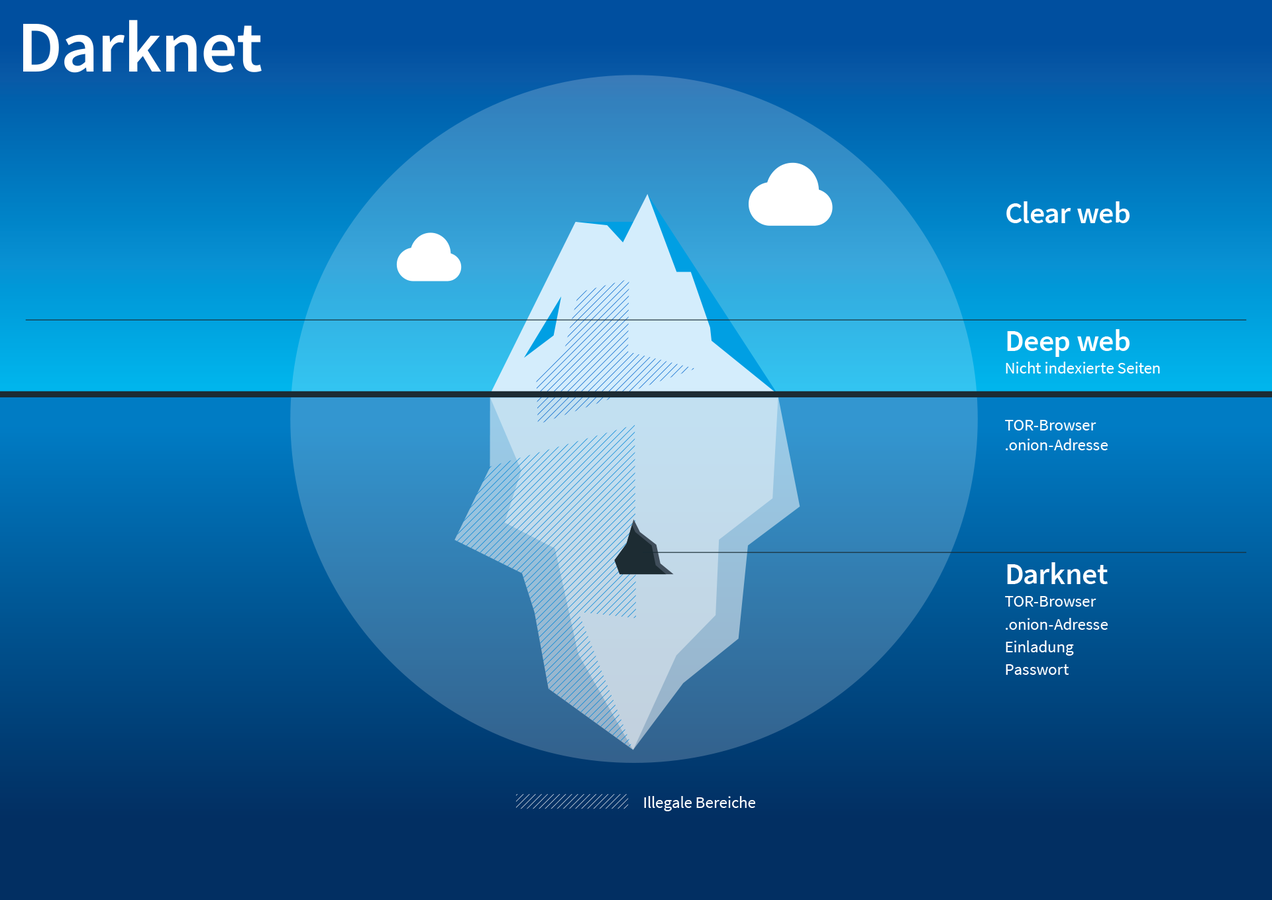

dans la vraie vie, l'anonymat c'est une illusion fragile. tor masque ton ip, tails efface tes traces locales, mais un seul maillon faible et les flics te tombent dessus avec un sourire de trizomik. pourquoi? parce que l'opsec c'est pas un outil, c'est une chaîne: physique, digital, comportement. brise un anneau, tout s'effondre , et t'es pret à te faire sodomiser par tous tes co-cellulaires..

prenez un exemple basique: tu crois que boot tails en live usb a la biblio te rend invisible? faux. les caméras te filment, ton badge d'entrée logs ton nom, tes horaires récurrents se corrèlent avec les connexions tor. et boom, un timing attack te grille. les agences de fils de pute comme la nsa ou le bka allemand adorent ça: ils crossent metadata, pas besoin de casser tor. metadata c'est ton ennemi numéro un: horaires, style d'écriture, habitudes. même avec chiffrement parfait, si tu réutilises un pseudo ou un mot de passe, t'es mort.

et non, vpn + tor ne sauve rien si ton vpn est compromis ou si tu payes avec ta carte bleue. l'anonymat absolu n'existe pas parce que t'es humain: tu fais des erreurs, tu as une vie physique. les pros le savent, ils compartimentent tout, mais même eux tombent. alors arrêtez de me les brisez avec vos « je suis intouchable », vous êtes juste pas encore chopé car vous etes inutiles.

chapitre 2: histoires réelles de ces génies qui se sont fait niquer malgré leurs setups « parfaits »

rien de mieux que des fails concrets pour vous faire comprendre bande d'enculer .

(je m'excuse pour ces gros mots, je suis impulsif et sociopathe. ( je rigole je ne suis pas sociopathe ( je crois )))

ces mecs/genies pensaient avoir une opsec irreprochable, mais un détail con les a envoyés au hebs. (sources vérifiées, pas du bullshit reddit.)

premier clown: ross ulbricht , aka dread pirate roberts, boss de silk road, le premier gros market darkweb pour drogue et armes. le mec gérait des millions en btc depuis 2011, utilisait tor heavy, sessions courtes en bibliothèques publiques comme glen park à san francisco, jamais chez lui, pseudos séparés. impeccable sur papier donc pour le coup literallement inenculable. et bah enfaite , arrêté en 2013 direct sur son laptop ouvert, en pleine session admin. pourquoi?

premier fails : réutilisation de pseudo « altoid » sur un forum clearnet pour recruter devs, avec son vrai email ross.ulbricht@gmail.com lié à stack overflow. un irs agent google ça et bingo , en plein dans l'cul.

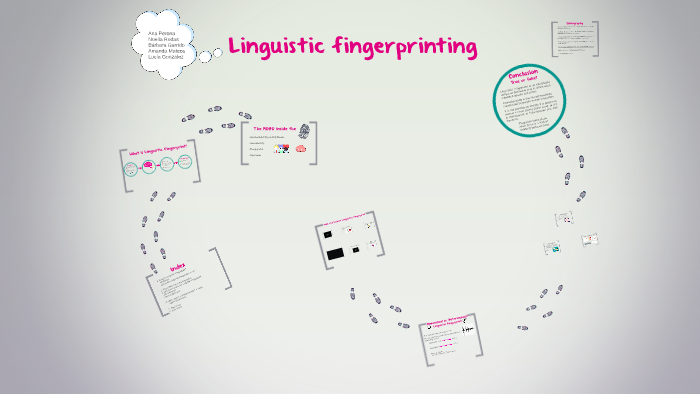

fail deux : style d'écriture identique partout, linguistic fingerprinting l'a grillé.

fail trois : connexions pacifique time corrélées avec caméras biblio.

fail quatre : queries google sur son vpn perso qui ont leaké son ip réelle.

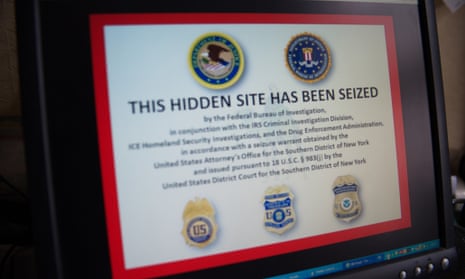

résultat : double perpétuité sans parole, plus 40 ans. silk road fermé, 13 millions en btc saisis. moralité: compartimente tes personas ou crève sale fils de pute.

deuxième exemple pour les autiste finit a la pisse qui sont difficile a convaincre : alexandre cazes, co-fondateur d'alphabay, le plus gros market darkweb apres silk road, 250 000 listings drogue/armes/fraude. cazes vivait en thaïlande, utilisait tor + pgp, serveurs anonymes, sessions random, richesse cachée sous lambo et villas. arrêté en 2017 chez lui à phuket. ( et il est mort en prison le 12 juillet 2017 )

comment? un message de bienvenue aux users en 2014 contenait son email perso alexcazes@hotmail.com. flics crossent ça avec linkedin et paypal, trouvent son nom réel.

fail bonus: photo de richesse flagrants sur instagram sous pseudo bidon, mais corrélés. alphabay fermé, 23 millions en assets saisis. cazes s'est suicidé en cellule.

leçon: un email vieux de trois ans peut te tuer, nettoie tes traces anciennes , supprime/brule ton salopard de mail ou tu recoit des email de sandrine qui habite a 4km de chez toi .

troisième cas, Eric Eoin Marques, boss de freedom hosting, hébergeur tor qui gérait 50% des sites onion en 2013, dont plein de csam.

pour rappel , "CSAM" = child sexual abuse material , grossomodo des site pedoporn .

Marques utilisait tor exclusif, serveurs irlande, zéro logs. arrêté en 2013 à dublin, extradé us. pourquoi?

le fbi pirate ses serveurs avec malware via l'exploit tor browser

injecte code qui leak les ip des users. mais pour Marques,

fail opsec: serveur centralisé sans compartimentation, tout lié à son nom via whois et paiements.

peine: 27 ans ferme en 2021. freedom hosting down, des milliers de sites csam fermés ( tant mieux pour sa ).

moralité: centralise pas tout, une zeroday qui tombe par miracle ou meme un vieux exploit par ce que ta pas mis a jour ton serveur et tu la bien profonds dans l'recteum

et le quatrième pour la route, les admins boystown 2021, plus gros forum csam darkweb, 400 000 users.

setups tor + tails usb live, pc publics en allemagne, masques/gants, changements villes, sessions <45 min. 4 arrestés par bka/europol.

détails: timing attacks (connexions récurrentes mardis soirs), corrélations metadata, un badge étudiant utilisé une fois en biblio (logs gardés 18 mois), reconnaissance de démarche sur cctv. peines lourdes, genre 10-20 ans typiques csam en europe ( je trouve que c'est pas assez pour du csam ptdr ). platform down.

leçon: physique bat digital, une routine et on te penetre le cul.

Et bonus récent 2024-2025: kai west aka intelbroker,

un enculé qui a breach tmz/dc health/amd pour 25 millions de dommages. arrêté 2025.

fail: opsec basique raté, traces non couvertes menant à son nom. ou encore maximilian krahmer aka shiny flakes, vendor cocaine allemand, chopé 2015 pour shipments toujours du même dhl outpost. 7 ans ferme. ces mecs prouvent: même en 2025, les fails sont les mêmes, humains.

chapitre 3: comment se protéger physiquement, parce que tor protège pas ta gueule

ok bande de feuj en chaleur, on commence par le physique, le fail numéro un des clowns juste au dessus

objectif: zéro trace irl corrélable à tes sessions.

règle d'or: jamais le même spot deux fois en moins de 120 jours, villes différentes si possible. biblios ok, mais sans badge paye en liquide ou trouve un accès gratuit. universités , cultura/fnac , cybercafe etc.. oublie si étudiant, logs badge éternels.

kit de skin ptdrr : masque ffp2 noir anti-reco faciale, casquette profonde anti-cctv (modèle avec visière incurvée), lunettes miroir opaques (pas tes solaires perso). gants nitrile fins, anti-adn sur touches clavier (preuves légales depuis 2018). tenue dédiée neutre, brûle-la après ou stocke-la séparée, jamais remise dans vie civile. évite patterns: change style marche et pense a te brosser les dents ca peux casser les couilles a tout le monde sinon , posture et geste quand tu parle.

trajet: aller/retour zig-zag, 3-5 bus/métros random, jamais direct. surveille queues, change direction imprévu. téléphone? éteint, dans pochette faraday à 2km mini.

si tes parano ou completement con : faraday bag pour laptop entier, anti-rfid/gps.

chapitre 4: le digital, ou comment pas laisser de miettes numériques

maintenant le core technique, priorise l'open source ( audité de pref ) , privacy first, ou tu peux self host. pas de cloud proprio, compromis direct.

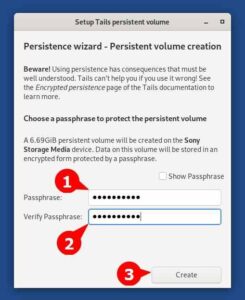

Base : tails , boot live avec persistent luks chiffré .

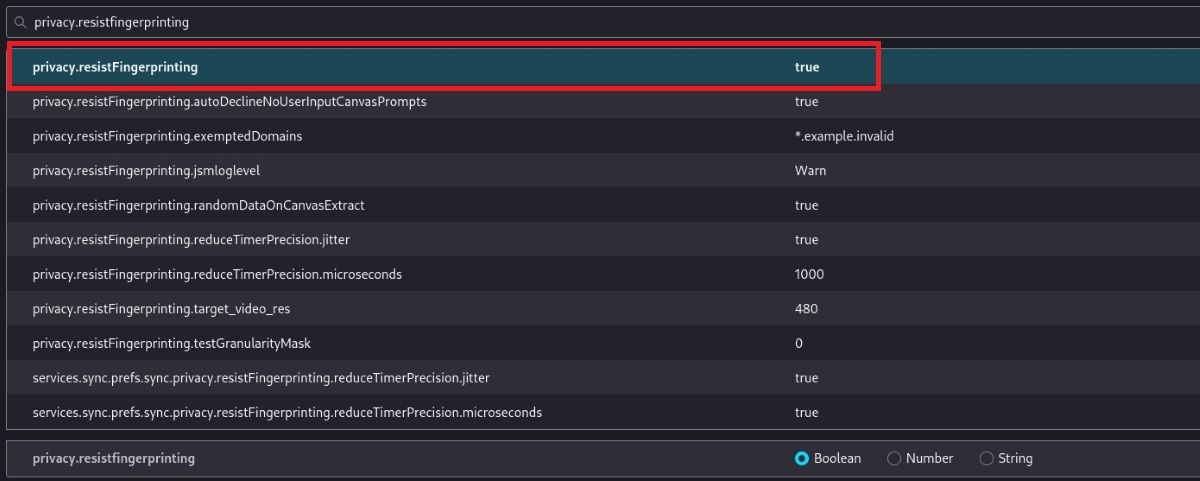

Tor Browser : mode safest, desactive l'enculé de javascript, pas de fonts custom, resistfingerprinting activé. new circuit 5-8 min.

Chiffrement : full disk luks/dm-crypt sur persistent, veracrypt pour files.

chapitre 5: le comportement, là où 95% des enfant de sioniste se plantent

le plus dur, parce que c'est toi le problème. zéro outil sauve un humain con.

zéro routine : horaires tirés au dé, jamais mardi soir deux fois. change patterns: un jour matin, un soir tard.

zéro reuse : pseudos, mdp, phrases, mails fresh par persone. utilise keepassxc diceware pour mdp forts .

Style: varie grammaire, vocab, fautes intentionnelles anti-fingerprinting linguistique.

zéro info perso : pas de météo, timezone, hobbies. même « il pleut » te localise.

Tests : leak check systématique sur ipleak.net (via tor), canarytokens.org pour metadata traps.

mindset : liste threats quotidiennes, update opsec mensuel. pense comme l'adversaire : que voit un flic?

chapitre 6: niveau advanced, pour ceux qui font pas semblant , mes petit voyous sur simpleX , pas ceux de discord lol

si t'es sérieux ou que tes l'owner de loliporn :) , monte d'un cran. qubes os + whonix pour vm isolées: laptop dédié payment cash uniquement, détruit si ta un doute . whonix gateway vm.

ton bigo : grapheneos sur pixel, orbot h24, et biensure tu m'eradique le roi des fils de pute alias GOOGLE

paiements : monero only, le btc est tracable = suicide. cake wallet open-source.

contre-fingerprint : user-agent randomizer addon, mais audité.

voilà bande de fils de pute, appliquez ou continuez à rêver. opsec c'est l'obsession, pas un putain d'hobby. un jour tu tombes peut-être, mais pas comme un gland.

Contact

Signal: https://signal.me/#eu/dgjZ0QWbNoirpywM-1p-YzCvkO3JkCYaqzAJaQsRXtylwtUM24hEPqYYYyd5ws6r

Discord: @BlueCtx (pas pour quelque chose de sensible, juste pour du chill)

Pour discuter sur SimpleX, XMPP, ou par email, contactez-moi sur Signal d'abord.

Monero:

48bDtVxGX8HAiykkwyhqssHGzxezAdeCuU8SmUariuyYZ2Z14b9t1Bp97AsKtuCU1K9f3gaNMduVhMx3cGnj4jHjToUZRHU